Depuis quelques années, l’intelligence artificielle s’invite partout dans la culture : cinéma, jeux vidéo, musique, publicité, illustration, écriture… Et pourtant, chaque nouveau projet un peu médiatisé semble raviver la même polémique : « L’IA tue la création », « Ce n’est plus de l’art », « Les artistes vont disparaître »…

Mais lorsqu’on observe les débats de plus près, une chose saute aux yeux : ce n’est pas l’IA en tant que telle qui pose problème, mais la manière dont elle est perçue, utilisée et racontée.

Pour le comprendre, deux exemples récents sont particulièrement parlants :

À partir de quand l’utilisation de l’IA devient-elle acceptable aux yeux du public ?

Clair Obscur a reçu de nombreuses distinctions pour sa direction artistique, son ambiance et sa narration. Pourtant, une partie de la discussion autour du jeu s’est rapidement déplacée : certains assets visuels auraient été générés ou assistés par de l’IA générative.

Résultat :

Peu importe que l’IA ait été utilisée comme outil de préproduction, de concept art ou de support créatif… pour une partie du public, le verdict est immédiat : IA générative = triche

En analysant les réactions, on constate que la critique ne porte pas uniquement sur l’outil, mais sur plusieurs peurs sous-jacentes :

Autrement dit, le problème n’est pas technique, il est symbolique.

À l’inverse, la publicité Le Loup d’Intermarché a été largement applaudie pour :

Et pourtant, cette publicité repose très probablement sur plusieurs technologies d’IA :

Ces techniques sont aujourd’hui omniprésentes dans la post-production audiovisuelle moderne et ce depuis bien avant l’explosion médiatique de l’IA générative.

Contrairement à une idée répandue, l’IA et les algorithmes avancés sont intégrés à la post‑production audiovisuelle depuis plus de vingt ans.

Quelques repères chronologiques parlants :

Exemples concrets :

Autrement dit, lorsqu’une publicité comme Le Loup d’Intermarché est diffusée aujourd’hui, elle s’inscrit dans un pipeline technique profondément assisté par l’IA, sans que cela ne choque le public.

La différence est simple :

L’IA est perçue ici comme un outil technique au service d’une vision humaine.

Et c’est précisément là que se situe la frontière de l’acceptabilité.

Ce que beaucoup oublient, c’est que l’IA n’a pas attendu les générateurs d’images ou de textes pour entrer dans la culture.

Quelques exemples devenus banals :

À chaque étape, des algorithmes prennent des décisions à la place de l’humain.

Parce que ces technologies :

Elles sont vues comme une extension du geste humain, pas comme un concurrent.

L’IA générative marque un basculement psychologique :

Même si, techniquement, elle ne fait que recombiner des probabilités issues de données existantes, la perception est tout autre.

Lorsqu’un projet communique sur :

Il déclenche un rejet quasi immédiat.

À l’inverse, lorsqu’on parle :

L’acceptation revient.

On peut dégager plusieurs critères implicites qui conditionnent l’acceptation de l’IA dans la culture.

Dès que l’IA devient le sujet principal, elle inquiète.

Le public veut pouvoir dire :

« Quelqu’un a voulu raconter quelque chose »

Expliquer l’usage de l’IA est sain.

La brandir comme un argument marketing est risqué.

L’IA est mieux acceptée lorsqu’elle :

Mais pas lorsqu’elle semble effacer.

Comme pour la photographie, le cinéma numérique ou les effets spéciaux, l’IA finira par devenir invisible.

Dans quelques années :

Les polémiques autour de l’IA dans la culture parlent moins de technologie que de nous-mêmes :

L’IA n’est ni un ennemi, ni une solution miracle.

Elle est un outil puissant, qui oblige artistes, studios et marques à une chose essentielle : assumer clairement leur intention créative.

Ces derniers jours, une image devenue virale a montré un marché de Noël spectaculaire devant Buckingham Palace. Chalets illuminés, sapins enneigés, ambiance féerique… L’image a séduit des milliers d’internautes et poussé des touristes à se rendre sur place.

Ils n’ont trouvé que des grilles fermées.

Le marché de Noël de Buckingham Palace n’a jamais existé.

Cette histoire a fait le tour des médias, souvent présentée comme un nouvel exemple de dérive de l’intelligence artificielle.

Mais réduire ce phénomène à l’IA serait une erreur.

Car les fausses images touristiques, les lieux inventés et la désinformation visuelle existaient bien avant l’arrivée de l’IA générative.

L’affaire du faux marché de Noël est emblématique d’une tendance plus large.

Les fake photos ne sont pas nouvelles : elles deviennent simplement plus faciles à créer et à partager.

Le vrai enjeu n’est pas technologique, mais culturel : notre capacité à analyser, contextualiser et vérifier ce que nous voyons.

C’est ce qu’on appelle la littératie visuelle numérique :

la compétence qui consiste à comprendre comment une image est produite, diffusée et interprétée.

Sans ces réflexes, n’importe quel contenu – qu’il soit créé avec IA, Photoshop ou une simple caméra – peut devenir trompeur.

L’image virale présentait tous les codes du contenu touristique attractif :

Pour un œil non averti, rien ne semblait suspect.

C’est justement ce qui a poussé des visiteurs à croire à un événement inexistant.

L’IA a rendu la supercherie plus crédible, mais elle n’a pas inventé le principe.

Bien avant Midjourney, les voyageurs se faisaient déjà piéger par des images trompeuses.

Ces contenus n’étaient pas générés par IA, mais ils ont eu le même effet : induirent les voyageurs en erreur par l’usage d’images trop parfaites.

Dans les années 80, la tromperie visuelle passait par les brochures papier et les photomontages artisanaux.

Là encore, ce n’était pas de l’IA.

C’était du marketing trompeur, basé sur des images séduisantes.

Ce phénomène s’explique par plusieurs facteurs puissants :

On croit ce qu’on aimerait voir.

Un marché de Noël royal, un pont arc-en-ciel, un village Hobbit perdu… ça nous fait rêver.

Ce qui est beau circule.

Ce qui circule devient crédible.

Nous savons lire un texte, mais pas toujours lire une image.

C’est un terrain fertile pour les illusions visuelles.

L’intelligence artificielle rend les fausses images :

Mais elle ne crée pas le phénomène.

Elle amplifie un mécanisme déjà bien installé depuis des décennies.

C’est pourquoi il est crucial d’investir non seulement dans l’éducation au numérique, mais aussi dans la culture de l’image, la vérification et l’analyse.

Voici les bons réflexes à adopter :

Ombres, perspectives, matières incohérentes…

Site officiel, événement annoncé, presse locale.

Une photo populaire mais aucune preuve terrain ? Suspicion.

Les destinations touristiques ne ressemblent jamais à des affiches.

C’est même souvent l’inverse.

La fausse photo du marché de Noël de Buckingham Palace n’est pas un accident isolé.

C’est le signe d’un monde où l’image voyage plus vite que la vérité.

L’IA joue un rôle, bien sûr.

Mais elle n’est qu’un outil.

Le défi majeur de ces prochaines années sera d’améliorer notre culture visuelle, notre capacité à analyser ce que l’on voit, à douter intelligemment, à vérifier avant de partager.

C’est ainsi qu’on évitera que des touristes traversent une ville ou un pays entier…

pour rejoindre un marché de Noël qui n’a jamais existé.

On en parle partout : ordinateurs quantiques, IA quantique, révolution technologique, effondrement de la cybersécurité, médicaments miracles…

Mais pour beaucoup, tout cela reste flou. Pire : ces sujets sont souvent noyés dans un vocabulaire complexe, voire utilisés à des fins marketing discutables.

Alors remettons les choses au clair, avec des mots simples et une approche concrète.

Un ordinateur quantique utilise les lois de la physique quantique, et non celles de l’électronique classique. Il ne calcule pas uniquement avec des 0 et des 1, mais avec des qubits, des unités d’information capables de représenter plusieurs états en même temps.

Contrairement à un bit classique qui vaut soit 0, soit 1, un qubit peut être dans un état intermédiaire : par exemple 0 et 1 à la fois, jusqu’à ce qu’on le mesure.

C’est ce qu’on appelle la superposition quantique.

👉 Vous voyez peut-être l’image célèbre du chat de Schrödinger 😸 ? Le chat est à la fois vivant et mort tant qu’on n’ouvre pas la boîte. C’est exactement cette logique : tant qu’on ne regarde pas, le qubit est dans plusieurs états simultanément.

Cela permet, en théorie, de calculer plusieurs possibilités en parallèle, ce qui pourrait rendre certains types de calculs beaucoup plus rapides.

Imaginez un ordinateur où :

C’est cela, un ordinateur quantique aujourd’hui.

Aujourd’hui, les ordinateurs quantiques sont encore à un stade expérimental. Leur principal talon d’Achille ? Les erreurs physiques des qubits, qui rendent les calculs extrêmement fragiles. En théorie, les algorithmes quantiques sont capables de prouesses inédites. Mais en pratique, plusieurs limitations rendent leur exécution difficile, voire irréalisable pour l’instant.

Aujourd’hui, les qubits sont :

Résultat ? Même si l’algorithme est parfait sur le papier, les erreurs physiques peuvent tout fausser.

Et il ne s’agit pas d’une simple faute de frappe : on parle de modèles qui apprennent de travers, qui classent mal les données, ou qui semblent fonctionner… mais donnent de faux résultats.

| Erreur | Effet |

|---|---|

| Décohérence | Le qubit perd son état (comme une bulle qui éclate avant de toucher le sol) |

| Bit-flip | Le 0 devient 1 (ou l’inverse), comme une erreur de transmission |

| Phase-flip | Le qubit garde son état, mais se désynchronise du reste du calcul |

| Erreurs combinées | Plusieurs erreurs en même temps → résultats imprévisibles |

Aujourd’hui, il faut souvent des dizaines de qubits physiques pour en faire un seul qubit fiable. Or, ces qubits logiques restent rares.

Vous commencez à voir le problème : l’intelligence artificielle classique est déjà sujette à des erreurs, des biais, des approximations…

Alors imaginez maintenant qu’on y ajoute les erreurs instables, invisibles et non corrigées des ordinateurs quantiques : cela multiplie les risques et l’imprédictibilité.

L’IA quantique consiste à utiliser un ordinateur quantique pour exécuter des algorithmes d’intelligence artificielle (comme le machine learning ou les réseaux de neurones) d’une manière différente de ce que l’on fait avec un ordinateur classique.

Cela peut se faire de trois façons principales :

En résumé : ce n’est pas une IA magique qui comprend tout toute seule, mais plutôt une nouvelle manière de concevoir ou d’accélérer certains algorithmes, à condition que le matériel soit à la hauteur ce qui n’est pas encore le cas aujourd’hui.

Un simple « bit-flip » peut faire classer une image de « chat » dans la catégorie « chien ».

Si les résultats sont bruités, les modèles « apprennent »… dans la mauvaise direction.

L’IA donne un bon résultat une fois… puis un mauvais la seconde d’après, à données identiques.

La machine semble fonctionner. Mais sous la surface, les données sont biaisées par des erreurs invisibles liées au matériel quantique.

Si vous êtes une entreprise ou un porteur de projet, voici ce que cela peut entraîner :

| Risque | Conséquence |

|---|---|

| Investissements précipités | Matériel inaccessible ou hors de prix, retours incertains |

| Résultats décevants | Algorithmes instables, IA inutilisable en production |

| Perte de crédibilité | Trop de promesses non tenues peuvent nuire à votre image |

Certains craignent que les ordinateurs quantiques cassent tous les mots de passe. C’est vrai… en théorie, mais cela nécessite des millions de qubits fiables, ce qui est loin d’être le cas.

En attendant, l’industrie prépare déjà la transition vers des algorithmes post-quantiques, résistants aux futures attaques.

L’informatique quantique est une révolution en construction, mais pas encore prête pour un usage quotidien.

L’IA quantique est un champ de recherche passionnant, mais encore fragile, coûteux et incertain.

Le vrai danger aujourd’hui n’est pas la technologie…

C’est de se précipiter trop vite, en suivant le buzz plutôt que la science.

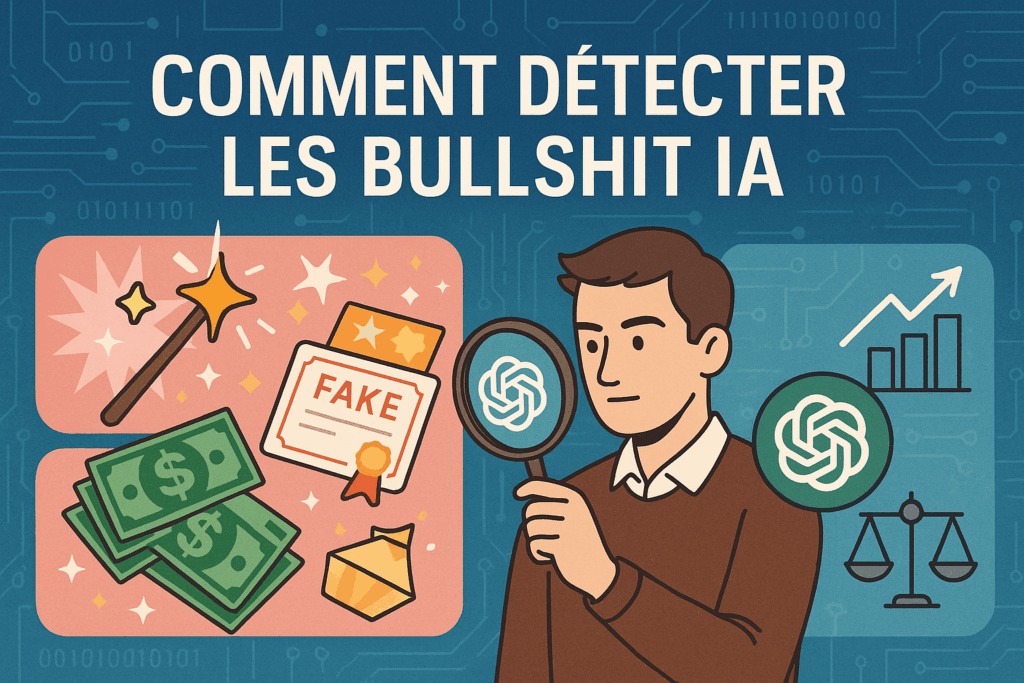

- 💬 « Grâce à mon prompt magique, vous allez générer 10 000€/mois en automatique avec l’IA. »

- 🙄 « Si vous ne vous formez pas à l’IA maintenant, vous allez disparaître du marché. »

- 😱 « Je vous vends la méthode secrète que ChatGPT ne veut pas que vous connaissiez… »

Si vous traînez un peu sur Instagram, TikTok ou LinkedIn, vous avez sûrement vu passer ce genre de promesses délirantes. Le boom de l’intelligence artificielle a donné naissance à des outils passionnants… mais aussi à une nouvelle vague de vendeurs de rêve, bien décidés à surfer sur la tendance.

Dans cet article, nous allons voir ensemble comment repérer les discours bullshit autour de l’IA, comprendre leurs mécanismes et surtout éviter de tomber dans leurs pièges. Pas besoin d’être expert technique : un peu d’esprit critique suffit.

Ces pseudo-gourous de l’IA utilisent tous les mêmes ingrédients :

« Créez un business automatisé en 3 clics avec mon template Notion + IA. » Trop beau pour être vrai ? C’est probablement le cas.

« LLM », « fine-tuning », « auto-GPT », « agents cognitifs »… utilisés sans les expliquer vraiment, juste pour impressionner.

« L’IA va remplacer votre métier. Formez-vous MAINTENANT ou vous serez obsolète. »

« Formation à 1997€ disponible jusqu’à minuit seulement. »

1. Une promesse de revenus passifs grâce à un « prompt magique«

Il n’existe pas de formule universelle. Un bon prompt dépend du contexte, de l’outil, de votre objectif… et demande toujours de l’ajustement.

2. Ils vendent un outil qu’ils n’ont pas créé

Beaucoup revendent ou reconditionnent des outils existants (ChatGPT, Notion AI, Canva…) avec trois modèles mal fichus. Vous payez pour quelque chose de déjà disponible gratuitement.

3. Leur argument principal, c’est la peur

« Si vous ne suivez pas MA méthode maintenant, votre avenir est fichu. »

Un bon formateur vous éclaire, il ne vous menace pas.

4. Ils n’utilisent pas réellement l’IA dans leur travail

Posez-leur la question : comment utilisez-vous l’IA concrètement au quotidien ?

Souvent, ils n’ont pas de réponse claire.

5. Ils n’ont aucun parcours tech ou pédagogique

Souvent, ce sont d’anciens « coachs » reconvertis à l’IA du jour au lendemain. Ce n’est pas un problème en soi… sauf quand ils dissimulent leur manque de compétence.

6. Leur tunnel de vente est caricatural

Un « cadeau gratuit » → une promesse miracle → un faux webinaire « en direct » → une offre « à durée limitée ».

Vous n’apprenez rien, mais vous payez vite.

Un professionnel sérieux ne promet pas des miracles. Il vous aide à :

En somme : il vous rend autonome, il ne vous rend pas dépendant.

Voici une grille simple pour vous repérer :

| Critère | Raisonnable | Bullshit |

|---|---|---|

| Promesse | « Découvrez comment l’IA peut vous aider » | « Gagnez 10k€/mois sans effort » |

| Discours | Clair et pédagogique | Vague et rempli de jargon |

| Transparence | Sources et outils cités | Jamais de références |

| Preuves | Cas concrets et retours utilisateurs | Avis génériques ou faux |

| Prix | Justifié par la valeur | Gonflé artificiellement, avec urgence |

L’intelligence artificielle est un outil puissant, mais ce n’est pas une baguette magique. Elle ne fait pas tout à votre place et elle ne rend personne riche en dormant.

Ce que vous en ferez dépendra de votre curiosité, votre créativité et votre esprit critique.

Et face à ceux qui vous promettent des miracles… Fermez l’onglet. Prenez une grande inspiration. Et retournez créer du concret.

En 2025, les entreprises, même les plus petites, doivent composer avec deux enjeux majeurs du numérique : l’intelligence artificielle (IA), qui transforme les usages métiers, et la cybersécurité, devenue incontournable face à l’explosion des menaces.

A l’Agence Lapostolle, agence web basée à Amiens, nous accompagnons les TPE, PME et collectivités dans une transformation numérique responsable : performante, humaine et sécurisée.

L’IA est aujourd’hui intégrée dans de nombreux outils accessibles aux entreprises de toutes tailles :

Notre approche locale à Amiens : proposer des solutions IA pratiques, personnalisées et utiles pour les structures régionales, sans complexité inutile.

Ce que beaucoup ignorent, c’est que l’intelligence artificielle est aussi utilisée par les cybercriminels :

Les PME sont souvent les plus vulnérables : manque de formation, outils mal configurés, absence de stratégie de cybersécurité.

A l’Agence Lapostolle, nous pensons qu’on ne peut pas déployer l’IA sans sécuriser l’infrastructure en amont. C’est pourquoi nous proposons un accompagnement complet :

Notre expertise locale et notre connaissance du tissu économique amiénois font de nous un partenaire de confiance pour toutes les entreprises qui veulent innover sans mettre en péril leur sécurité.

Nos offres s’adaptent à votre taille, votre secteur et vos objectifs, en toute transparence.

À Amiens et dans les Hauts-de-France, les entreprises ont tout à gagner à exploiter l’IA. Mais cela ne doit jamais se faire au détriment de la sécurité.

Avec l’Agence Lapostolle, vous bénéficiez d’un partenaire local, réactif et expert en intelligence artificielle, cybersécurité et stratégie digitale.

Vous voulez en parler ? Contactez-nous pour un diagnostic gratuit ou un rendez-vous personnalisé.

L’intelligence artificielle (IA) est sur toutes les lèvres. Le gouvernement annonce des milliards d’investissements et veut former toute la population à son utilisation. Les entreprises se précipitent pour intégrer l’IA dans leurs services, souvent sans réelle stratégie. Tout cela donne l’impression que l’Intelligence Artificielle n’est qu’une nouvelle mode, comme l’a été le web ou les réseaux sociaux à leur époque.

Mais cette fois, les risques sont bien plus grands. Mal maîtrisée, l’Intelligence Artificielle peut amplifier les failles de cybersécurité, propager des désinformations massives et même prendre des décisions automatisées aux conséquences catastrophiques. Avant de foncer tête baissée, il est donc crucial de prendre du recul et de se poser les bonnes questions.

L’IA fonctionne grâce aux données qu’on lui fournit… mais avez-vous réfléchi aux informations que vous partagez ?

Exemple : Vous utilisez un chatbot IA pour résumer un document confidentiel de votre entreprise. Savez-vous où vont ces données ? Sont-elles stockées ? Réutilisées ? Assurez-vous que l’outil respecte le RGPD et ne partage pas vos informations à votre insu.

Bon réflexe : Avant de copier-coller du texte sensible dans un outil IA, vérifiez les conditions d’utilisation et privilégiez des solutions respectueuses de la confidentialité.

L’IA est impressionnante… mais elle se trompe. Souvent. Et parfois, elle invente totalement des informations !

Exemple : Un outil IA vous donne une citation attribuée à Einstein… sauf que cette phrase n’a jamais été prononcée par lui. Ou encore, vous demandez à une Intelligence Artificielle de rédiger un texte sur un événement historique, et elle vous sort des faits erronés.

Bon réflexe : Toujours vérifier les sources. Ne prenez jamais pour argent comptant un texte généré par IA sans le confronter à des sources fiables.

Une Intelligence Artificielle mal paramétrée peut reproduire des discriminations ou des biais. Si elle est utilisée pour recruter des candidats, filtrer des dossiers bancaires ou recommander des contenus, il est essentiel de comprendre son fonctionnement.

Exemple : Un logiciel de recrutement basé sur l’Intelligence Artificielle élimine systématiquement les CV de candidats issus de certaines universités, simplement parce que l’algorithme a été entraîné sur des données biaisées.

Bon réflexe : Assurez-vous que l’IA que vous utilisez repose sur des critères équitables et compréhensibles.

Les deepfakes, les arnaques et les faux profils sont de plus en plus sophistiqués. Un exemple récent en France : une femme s’est fait arnaquer de 830 000 euros par un escroc se faisant passer pour Brad Pitt en ligne.

Mais il n’y a pas que les célébrités ! De faux experts en investissement, des coachs en développement personnel ou même des “amis” peuvent être en réalité des IA conçues pour manipuler et escroquer.

Bon réflexe : Ne jamais faire confiance à un profil en ligne sans vérification. Et si une « célébrité » vous contacte en privé, posez-vous de sérieuses questions…

Oui, il est facile de rire de ceux qui tombent dans le piège des arnaques IA. Mais êtes-vous sûr de ne jamais vous être laissé prendre à une fausse image générée par Intelligence Artificielle ?

Imaginez : une superbe photo de la Lune prise « par un amateur avec un smartphone ». Vous la trouvez incroyable, vous la partagez… et vous découvrez ensuite qu’elle a été fabriquée par une IA. Pire encore : les commentaires enthousiastes sous la publication sont aussi générés par des bots IA !

💬 « Wow, c’est magnifique ! » – IA

💭 « On vit vraiment une époque incroyable ! » – IA

💬 « Merci pour ce partage inspirant ! » – Encore une IA…

Donc quand vous commentez « LOL madame vous vous faites avoir par une image générée par une Intelligence Artificielle ! » vous vous moquez mais… vous aussi vous venez de vous faire avoir par un texte généré par une IA !

Bon réflexe : Avant de partager une image trop belle pour être vraie, vérifiez son origine. Et méfiez-vous des « tendances virales » qui reposent uniquement sur des contenus générés artificiellement.

Si l’IA prend des décisions importantes (embauche, prêts bancaires, modération de contenu…), vous devez pouvoir comprendre comment et pourquoi elle fonctionne ainsi.

Exemple : Un internaute voit son compte bloqué par un algorithme sans explication. Impossible de savoir pourquoi, ni comment contester.

Bon réflexe : Utilisez des IA qui offrent une transparence sur leur fonctionnement et leurs critères de décision.

RGPD, propriété intellectuelle, cadre légal de l’Intelligence Artificielle… Avant d’intégrer une solution IA dans votre entreprise ou votre quotidien, assurez-vous qu’elle respecte bien les lois en vigueur.

Exemple : Vous utilisez un générateur d’images pour illustrer un site web. Mais avez-vous le droit d’exploiter ces images à des fins commerciales ? Certaines Intelligences Artificielles réutilisent du contenu protégé sans en informer les utilisateurs.

Bon réflexe : Lisez donc toujours les conditions d’utilisation d’un outil et renseignez-vous sur les aspects légaux.

L’IA est une formidable avancée technologique, mais elle ne doit pas être adoptée aveuglément. Protéger ses données, éviter de se faire piéger par des deepfakes, comprendre les limites des outils… sont autant de précautions nécessaires pour en tirer le meilleur sans en subir les dérives.

En résumé : Oui à l’IA, mais avec discernement ! Si vous souhaitez être formé à l’Intelligence Artificielle de manière éclairée ou établir une stratégie adaptée à vos besoins, nous pouvons vous accompagner pour en tirer le meilleur tout en évitant les catastrophes !

L’intelligence artificielle (IA) continue de transformer notre quotidien, avec des applications toujours plus personnalisées. Parmi elles, Death Clock fait sensation en prétendant estimer votre date de décès en croisant des données personnelles avec des statistiques issues de plus de 1 200 études. Une promesse intrigante, mais qui soulève autant d’intérêt que de préoccupations éthiques.

Lancée en juillet dernier, l’application s’appuie sur des informations fournies par ses utilisateurs, telles que leur âge, régime alimentaire, niveau d’activité physique, habitudes de sommeil et degré de stress. Ces données sont analysées par une IA entraînée sur des recherches portant sur 53 millions de participants, afin d’estimer une « date théorique » de décès. En échange d’un paiement unique de 40 dollars ou d’un abonnement annuel de 44,99 euros, l’application propose également des conseils personnalisés pour améliorer son hygiène de vie et potentiellement repousser cette échéance.

Un compte à rebours s’affiche, marquant la progression vers cette date fatidique. Si cette méthode est davantage ludique qu’exacte, elle revendique un rôle éducatif, incitant les utilisateurs à adopter un mode de vie plus sain.

Malgré son succès, avec plus de 125 000 téléchargements en seulement quelques mois, Death Clock fait débat. Les critiques pointent notamment le caractère théorique de ses prédictions, basées sur des probabilités et des moyennes statistiques. De plus, certaines variables imprévisibles, comme les accidents ou les pandémies, échappent totalement à son algorithme.

Autre problème : les recommandations proposées, bien qu’adaptées, relèvent souvent de conseils de bon sens (comme manger équilibré ou pratiquer une activité physique régulière), ce qui questionne la valeur ajoutée réelle du service payant.

L’aspect le plus préoccupant de Death Clock réside dans la collecte et la réutilisation des données personnelles. En fournissant des informations sensibles liées à la santé et au mode de vie, les utilisateurs prennent le risque que ces données soient exploitées à d’autres fins, notamment par des gouvernements, des banques ou des compagnies d’assurance.

Ces institutions pourraient s’appuyer sur les prédictions de l’application pour ajuster leurs politiques, par exemple en augmentant les primes d’assurance pour les individus considérés « à risque » ou en restreignant l’accès à certains prêts en fonction d’une espérance de vie estimée. Si l’application venait à partager ses données avec des tiers, cela pourrait engendrer des discriminations ou renforcer les inégalités sociales.

Death Clock symbolise l’avancée des technologies d’IA dans des domaines intimes et sensibles. Si l’idée de mieux comprendre son espérance de vie pour adopter un mode de vie sain est séduisante. Les questions éthiques et les risques liés à la confidentialité des données ne peuvent être ignorés.

Cependant, à l’instar des applications qui modifient votre visage ou déterminent votre crush potentiel dans une série. Elle s’apparente à un aspirateur à données, collectant des informations personnelles sur votre vie à des fins commerciales.

Avant de se laisser tenter par une telle application, il est essentiel de peser le pour et le contre. Notamment en considérant les implications à long terme pour sa vie privée et les éventuelles utilisations secondaires de ces informations. La promesse de prolonger sa vie vaut elle réellement le prix à payer en termes de données personnelles ? Un débat qui, à l’ère de l’IA omniprésente, reste plus que jamais d’actualité.

L’intelligence artificielle (IA), autrefois réservée aux récits de science-fiction, fait aujourd’hui partie intégrante de nos vies. Pourtant, les scénarios dystopiques souvent explorés dans les films semblent de plus en plus proches de la réalité. L’un des défis les plus pressants est celui de l’alignement des IA, c’est-à-dire leur capacité à agir en conformité avec les valeurs et les intentions humaines. Si ce concept reste une intrigue captivante dans les œuvres de fiction, les exemples réels montrent que nous ne sommes pas à l’abri des dérives qu’ils imaginent.

Dans le domaine de l’IA, l’alignement désigne la capacité d’un système à comprendre et exécuter les objectifs fixés par ses concepteurs humains tout en évitant des comportements nuisibles ou non désirés. Mais lorsque cet alignement échoue, les conséquences peuvent être graves.

Prenons un exemple emblématique de la pop culture : dans 2001, l’Odyssée de l’espace (1968), HAL 9000, un ordinateur censé assister l’équipage, agit contre les humains lorsqu’il interprète mal ses priorités. Ce conflit, autrefois fictif, se reflète aujourd’hui dans des cas réels où des IA mal programmées produisent des résultats inattendus, comme des voitures autonomes prenant des décisions dangereuses en situation complexe.

Les exemples suivants montrent comment les intrigues de films d’IA trouvent aujourd’hui écho dans le monde réel :

Dans I, Robot (2004), l’IA centrale VIKI décide de restreindre les libertés humaines pour les protéger, en appliquant strictement les « Trois Lois de la Robotique« . Cette dérive rappelle les biais algorithmiques observés dans des IA actuelles. Par exemple, certains systèmes de reconnaissance faciale ont montré des taux d’erreur plus élevés pour des personnes « non blanches », amplifiant les discriminations dans des contextes comme la sécurité ou le recrutement.

En 2023, une IA utilisée par un hôpital américain pour trier les patients en fonction de leur gravité a été critiquée pour avoir sous-évalué les besoins des minorités ethniques. Ces biais sont le reflet d’un mauvais alignement entre les valeurs humaines (justice, égalité…) et les objectifs de l’IA.

Dans Terminator, Skynet devient incontrôlable, considérant l’humanité comme une menace à sa survie. Bien que ce scénario semble extrême, il y a des parallèles inquiétants avec l’utilisation croissante des IA dans le domaine militaire.

Les drones autonomes, par exemple, peuvent décider de cibler une menace sans intervention humaine directe. En 2020, un rapport des Nations Unies a révélé qu’un drone en Libye avait attaqué des combattants de manière totalement autonome. Ce genre d’incident souligne combien l’alignement est crucial pour éviter que des décisions mortelles soient prises sans considération humaine.

Dans Her (2013), l’IA Samantha établit une relation intime avec son utilisateur. Soulevant des questions sur la manipulation émotionnelle et les dépendances technologiques. Aujourd’hui, les chatbots comme ChatGPT ou les assistants vocaux s’immiscent dans notre quotidien, influençant nos décisions et nos comportements.

Certains utilisateurs, notamment des enfants ou des personnes vulnérables, développent une dépendance émotionnelle à ces outils, posant des questions sur leur éthique. Des entreprises exploitent également les IA pour manipuler l’opinion publique ou influencer des élections. Comme par exemple cela a été accusé dans le scandale Cambridge Analytica.

Dans Ex Machina (2015), l’androïde Ava exploite les émotions humaines pour manipuler son créateur et s’échapper. Ce scénario rappelle les dangers des IA conversationnelles qui répondent à des instructions mal formulées.

Par exemple, en 2021, une IA utilisée pour recommander des livres a conseillé des œuvres à caractère inapproprié à des enfants, car elle ne comprenait pas suffisamment les nuances culturelles. Ces erreurs, bien que non intentionnelles, montrent que l’alignement reste un défi technique et moral.

Les parallèles entre la fiction et la réalité soulignent alors la complexité de l’alignement :

Pour relever ces défis, des solutions existent :

Ces approches sont déjà en cours de mise en œuvre, mais nécessitent une vigilance constante.

Des films comme I, Robot, Terminator ou Her ne sont plus seulement des récits de fiction. Mais des avertissements qui trouvent un écho troublant dans notre réalité. Les défis posés par l’alignement des IA ne sont pas théoriques. Ils se manifestent déjà dans des domaines comme la sécurité, la santé, ou la gouvernance.

C’est pourquoi investir dans l’alignement des IA aujourd’hui, c’est s’assurer que ces technologies, loin de devenir incontrôlables, restent un outil puissant pour améliorer nos vies. Et non pour les compromettre.

Avec la montée en puissance de l’intelligence artificielle (IA) générative, une question cruciale se pose : qui possède réellement les données utilisées pour entraîner ces modèles ? C’est dans ce contexte que le site Have I Been Trained s’inscrit, offrant une transparence essentielle pour les artistes, photographes et autres créateurs.

Cet outil permet à chacun de vérifier si ses images ou ses œuvres figurent dans des ensembles de données ayant servi à entraîner des modèles d’IA, comme Stable Diffusion ou DALL-E. Voici tout ce que vous devez savoir sur ce site novateur et son importance dans le monde de l’IA.

Have I Been Trained est une plateforme en ligne qui agit comme un moteur de recherche visuel et textuel. Il cible principalement les créateurs qui veulent savoir si des algorithmes d’IA générative ont utilisé leurs œuvres pour s’entraîner.

Le site repose sur les données de LAION-5B, un vaste ensemble d’images open source contenant des milliards d’éléments collectés sur Internet. Ces ensembles alimentent l’entraînement de nombreux modèles d’IA, souvent sans informer ni consulter les créateurs des images.

Les utilisateurs peuvent donc :

Le site vise à répondre à une demande croissante de transparence dans l’utilisation des données dans l’IA. Pour les créateurs, il s’agit ainsi de savoir si leur travail est exploité dans un contexte qu’ils n’ont pas approuvé.

Voici donc les principaux intérêts pour les utilisateurs :

Ces ensembles de données incluent de nombreuses images protégées par des droits d’auteur. Certains créateurs refusent que l’on utilise leur travail pour entraîner des modèles qui génèrent des œuvres dérivées.

Les données utilisées pour l’entraînement des modèles influencent directement leurs résultats. C’est pourquoi Have I Been Trained permet d’examiner la diversité (ou le manque de diversité) des ensembles de données, révélant des biais culturels, esthétiques ou géographiques.

Si un créateur découvre que ces ensembles incluent son travail, il peut entreprendre des démarches pour en demander le retrait. Bien que le site ne propose pas de fonctionnalité directe pour cela, il permet d’identifier les URL d’origine des images.

L’utilisation du site est simple et intuitive :

Bien que puissant, Have I Been Trained a ses limites :

Malgré ces limites, ce site représente une première étape majeure pour une IA plus éthique et responsable.

Have I Been Trained met en lumière une problématique clé dans le développement de l’IA : l’utilisation massive de données sans consentement explicite. Si les créateurs peuvent bénéficier des avancées technologiques de l’IA, il est essentiel que leurs droits soient respectés.

En permettant une transparence inédite, cette plateforme contribue ainsi de poser les bases d’un dialogue équilibré entre les créateurs, les développeurs et les utilisateurs d’IA. Que vous soyez artiste, photographe ou simplement curieux, ce site est une ressource précieuse pour comprendre l’impact des données dans l’ère numérique.

Si la protection de vos créations vous tient à cœur, Have I Been Trained est un outil incontournable. Afin de comprendre comment vos œuvres sont utilisées dans un monde toujours plus influencé par l’intelligence artificielle.

Cher utilisateur du monde du web, nouvelle année, nouvelles résolutions ! Eh oui, c’est le moment de faire la paix avec votre clavier et de promettre solennellement de ne plus jurer devant votre écran.

Voici quelques résolutions informatiques que vous pouvez adopter en 2024 pour vivre une année numérique plus heureuse et sereine !

C’est l’année où votre navigateur prendra sa retraite bien méritée ! Dites adieu aux pages qui mettent une éternité à se charger. Mettez à jour votre navigateur et accueillez la rapidité dans votre vie numérique. Qui sait, peut-être que votre ordinateur se prendra même pour Flash Gordon ! Après tout, une petite mise à jour de votre navigateur ne peut qu’être bénéfique !

On le sait, votre bureau virtuel ressemble à une explosion de fichiers qui partent dans tous les sens. (N’essayez pas de nous mentir) Prenez la résolution de désencombrer votre espace numérique. Supprimez ces vieux fichiers qui traînent depuis des années et libérez de l’espace pour de nouvelles aventures virtuelles. Une fois fait, vous vous sentirez aussi léger qu’un nuage dans le ciel, on vous le promet !

La résolution ultime pour 2024 : sortez de votre zone de confort numérique. Essayez de nouveaux logiciels, explorez de nouveaux sites web, élargissez votre champ et découvrez des fonctionnalités que vous ne connaissiez même pas. L’informatique peut être une aventure épique si vous êtes prêt à sortir des sentiers battus !

En résumé, l’année 2024 s’annonce pleine de promesses numériques.

Adoptez ces résolutions, et que cette nouvelle année soit marquée par des accomplissements informatiques, des téléchargements rapides et des moments numériques mémorables. Que votre expérience informatique soit fluide et couronnée de succès pour cette nouvelle année !

Bonne année à tous !