Bienvenue dans l’univers mystérieux de Anonymous. Le groupe d’hack-tivistes qui a réussi à marquer l’histoire du cyber-espace tout en restant dans l’ombre.

Le nom « Anonymous » évoque souvent des images de masques et de hackers masqués, mais en réalité, il représente bien plus que cela. Des individus du monde entier se rassemblent au sein d’Anonymous, un collectif animé par une conviction fondamentale : la liberté sur Internet. Derrière les écrans d’ordinateur, ce sont des individus ordinaires qui partagent un objectif extraordinaire. Lutter pour les droits de l’homme, la liberté d’expression et la transparence.

La première chose qui distingue Anonymous, c’est son absence de hiérarchie. Il n’y a pas de chef, pas de commandants, pas de membres officiels. C’est une structure décentralisée où chacun peut devenir un Anonymous simplement en adoptant l’idéologie du groupe. Ainsi, cette absence de leadership centralisé permet au groupe d’opérer dans l’ombre et de lancer des opérations sans être facilement traçable.

Le pouvoir du masque de Guy Fawkes…

De plus, l’une des images les plus emblématiques associées à Anonymous est le masque de Guy Fawkes. Rendu célèbre par la bande dessinée et le film « V pour Vendetta ». Ce masque incarne le concept d’anonymat et de résistance contre les gouvernements oppressifs. Lorsqu’ils portent ce masque, les membres d’Anonymous se considèrent comme les justiciers du cyber-espace.

Des actions engagées

En effet, toutes leurs actions ne sont pas illégales. Le groupe a organisé des manifestations virtuelles, des campagnes de sensibilisation et des opérations d’ « hacktivisme » visant à défendre des causes telles que la liberté de la presse, la protection de la vie privée et la lutte contre la censure en ligne.

Par exemple, lune de ses plus grandes actions a été l’Opération OpTurkey en 2012, menée en réponse à la censure d’Internet en Turquie.

Lorsque le gouvernement turc a tenté de renforcer sa censure sur Internet en 2012, Anonymous a réagi avec force. Le collectif a pris pour cible les sites web gouvernementaux turcs, les rendant inaccessibles par le biais d’attaques par déni de service distribué (DDoS).

L’opération a également inclus des actions de sensibilisation, avec des membres d’Anonymous diffusant des informations sur la censure en Turquie et appelant à la liberté d’expression sur Internet. Des vidéos, des messages et des déclarations ont été publiés en ligne pour mettre en lumière la situation.

L’Opération OpTurkey a attiré l’attention internationale sur la question de la liberté d’expression en Turquie et a mis en évidence la capacité d’Anonymous à mobiliser l’opinion publique mondiale pour soutenir une cause.

Bien que l’action ait été critiquée par certains comme étant une forme de piratage informatique, elle a été saluée par d’autres comme une défense de la liberté d’expression en ligne. Elle reste un exemple marquant de l’impact que peut avoir Anonymous lorsqu’il se mobilise pour une cause qu’il estime juste.

Malgré les nombreuses enquêtes menées par les autorités du monde entier, l’identité des membres d’Anonymous reste un mystère. Certains ont été arrêtés, mais le collectif continue de prospérer. C’est en grande partie grâce à leur stratégie de sécurité et à leur habillement dans l’ombre de l’anonymat.

Le groupe Anonymous est-il un héros ou un vilain ? Cela dépendra de vous. Pour certains, ce sont des défenseurs de la liberté et de la justice. Pour d’autres, ce sont des criminels informatiques. Quoi qu’il en soit, il est indéniable qu’Anonymous a laissé une empreinte indélébile sur le monde numérique.

Alors que le cyber-espace continue d’évoluer, il est presque certain qu’Anonymous continuera à faire parler de lui. Quelle que soit votre opinion sur ce groupe énigmatique, il est difficile de nier son impact sur notre monde de plus en plus connecté.

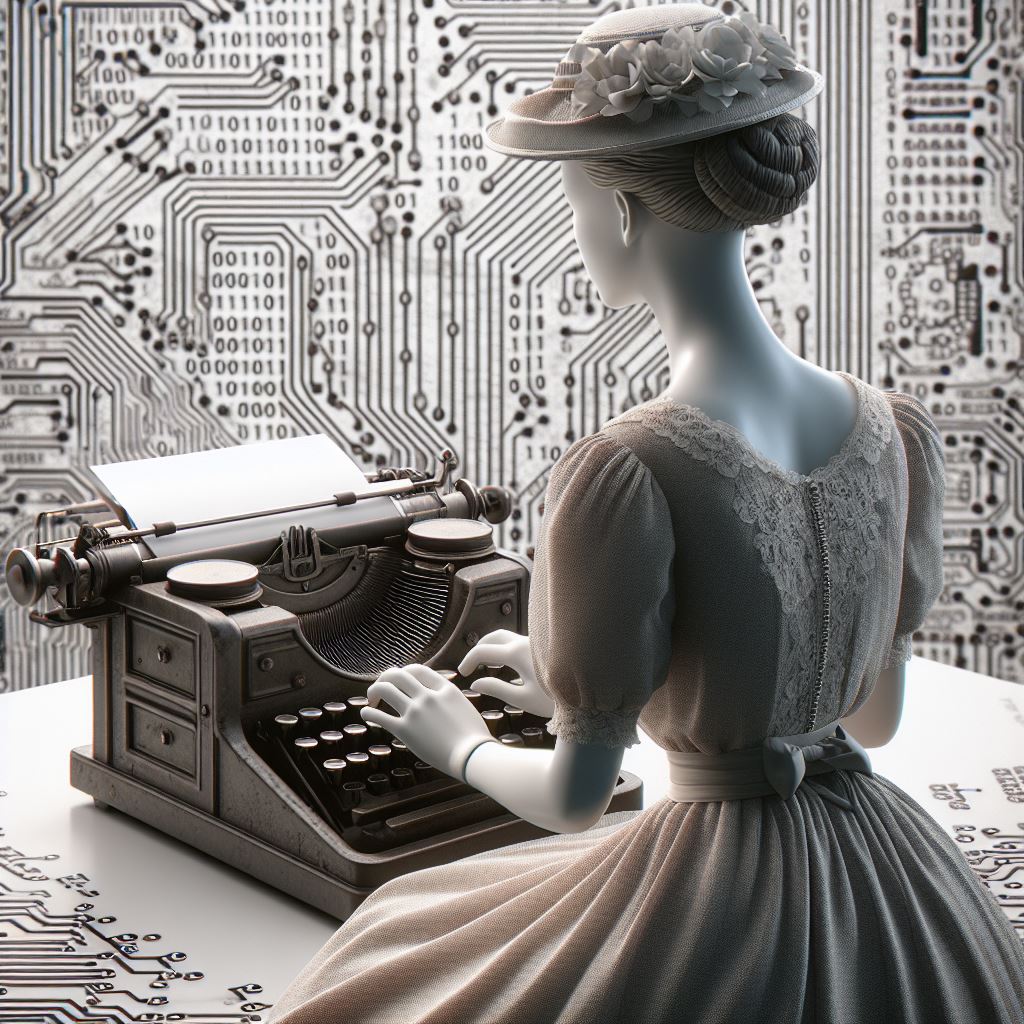

Dans le monde de l’informatique, le nom d’Ada Lovelace est une référence incontournable. Elle occupe une place particulière en tant que première programmeuse de l’histoire. Ada Lovelace a joué un rôle crucial dans le développement des bases de l’informatique. Née en 1815 à Londres. Ada était la fille du poète Lord Byron et d’Anne Isabella Milbanke, mathématicienne reconnue de son époque. C’est cette influence mathématique de sa mère qui allait façonner le destin d’Ada et la conduire vers une carrière exceptionnelle.

Dès son plus jeune âge, Ada Lovelace a montré un intérêt prononcé pour les sciences et les mathématiques. Sa mère veilla à ce qu’elle reçoive une éducation rigoureuse et complète dans ces domaines. Ce qui était rare pour les femmes à cette époque. À l’âge de 17 ans, Ada rencontra le mathématicien et ingénieur Charles Babbage, considéré comme le « père de l’ordinateur ». Cette rencontre allait être déterminante pour le futur d’Ada dans le monde de l’informatique.

Lorsqu’elle travaillait sur les « Notes de M. Menabrea », une traduction d’un article sur la machine analytique de Babbage. Ada ajouta ses propres commentaires qui dépassèrent largement le simple rôle de traductrice. Elle saisit l’énorme potentiel de la machine de Babbage. Et fut ainsi la première à comprendre que cette machine pouvait réaliser bien plus que de simples calculs mathématiques. Dans ses notes, elle rédigea un algorithme destiné à être exécuté par la machine. Ce qui en fit le premier algorithme informatique jamais conçu.

De plus, Ada Lovelace a également réalisé que les machines de Babbage pourraient un jour être utilisées pour créer des œuvres artistiques et composer de la musique. Allant au-delà de leur utilisation initiale pour les calculs. Ses idées novatrices étaient en avance sur son temps et ont jeté les bases de l’informatique moderne.

Bien que personne n’ait construit la machine analytique de Babbage de son vivant, les écrits d’Ada Lovelace sont restés d’une importance capitale dans l’histoire de l’informatique. Sa vision et son intuition précurseure ont inspiré de nombreux chercheurs et programmeurs dans les décennies et les siècles qui ont suivi. Aujourd’hui, chaque fois qu’un programme est exécuté sur un ordinateur, l’héritage d’Ada Lovelace vit à travers cet algorithme qu’elle a imaginé il y a plus de 180 ans.

Ada Lovelace est donc un symbole du pouvoir de l’éducation, de la curiosité intellectuelle et de la persévérance. Elle a brisé les barrières de genre de son époque et s’est frayé un chemin dans un domaine dominé par les hommes. C’est pourquoi son héritage perdure dans le monde de l’informatique et inspire les générations actuelles et futures de programmeurs et de chercheurs en informatique.

En célébrant Ada Lovelace, nous reconnaissons sa contribution exceptionnelle à l’informatique et à la technologie. Elle reste une source d’inspiration pour nous tous, et sa mémoire perdurera dans les avancées continues du monde de l’informatique.

Dans le monde de la technologie, il y a des personnalités qui marquent à jamais l’histoire. Steve Jobs, le co-fondateur emblématique d’Apple Inc., est sans aucun doute l’une de ces légendes.

Son parcours extraordinaire a été ponctué d’innovations révolutionnaires. Qui ont littéralement changé à jamais la manière dont nous vivons, travaillons et interagissons avec la technologie. Dans cet article nous vous invitons à plonger dans l’univers captivant de Steve Jobs.

Premièrement, avant de devenir l’emblème du secteur technologique, Steve Jobs était un jeune homme déterminé à explorer les possibilités offertes par les ordinateurs. Sa passion pour l’informatique l’a conduit à fonder Apple en 1976 aux côtés de son ami Steve Wozniak. Ensemble, ils ont révolutionné l’industrie avec le lancement de l’Apple I, le premier ordinateur personnel.

Son parcours n’a pas été sans obstacles. En effet, son départ forcé d’Apple en 1985 a été une période sombre. Mais il a rebondi en créant NeXT, une société axée sur les technologies éducatives et l’informatique haut de gamme. Cependant, le destin avait prévu autre chose pour lui.

En 1997, Apple traverse une période difficile, et c’est alors qu’il revient à la barre de la société. Son retour marque le début d’une ère sans précédent de créativité et d’innovation. Avec des produits emblématiques tels que l’iMac, l’iPod, l’iPhone et l’iPad, Apple a révolutionné l’industrie de la technologie grand public.

Aussi, l’une des caractéristiques les plus emblématiques de Steve Jobs était son talent pour les présentations. Ses keynotes étaient de véritables événements mondiaux, captivant le public avec sa passion, son charisme et ses célèbres « One more thing ». Ces moments resteront gravés dans les mémoires comme des instants de pure magie technologique.

Sa vision a laissé un héritage durable dans notre quotidien. L’App Store, lancé en 2008, a créé un écosystème d’applications qui a changé la façon dont nous utilisons nos téléphones. Les produits Apple sont devenus des objets de désir, alliant design élégant et performances exceptionnelles.

Steve Jobs a été bien plus qu’un entrepreneur ou un visionnaire technologique. Il a été le symbole de l’innovation, de la créativité et de l’audace. Son esprit révolutionnaire continue d’inspirer des générations de créateurs et d’entrepreneurs à travers le monde. En héritant de son mantra « Think Different », nous sommes tous invités à explorer l’inconnu et à repousser les limites du possible.

Donc merci, Steve Jobs, d’avoir changé notre monde numérique pour toujours.

Tout d’abord, Adrian Lamo est un nom qui ne vous est peut-être pas familier, mais ses actes ont secoué l’industrie informatique. Et pas qu’un peu ! Adrian Lamo a acquis sa notoriété en piratant de grandes entreprises telles que Yahoo!, Microsoft et The New York Times. En outre, il a été directement impliqué dans l’affaire WikiLeaks en 2010.

Dans cet article, nous examinerons la vie et les exploits d’Adrian Lamo, et sa place dans l’histoire du piratage informatique.

Pour commencer, il est né le 20 février 1981 à Boston dans le Massachusetts. Dès son plus jeune âge, il a montré un grand intérêt pour la technologie. Ce qui l’a poussé à devenir un hacker. Il a commencé par pirater des réseaux d’universités et de grandes entreprises. Adrian Lamo a également acquis une certaine notoriété pour avoir piraté les réseaux informatiques de plusieurs sociétés de médias.

Comme précédemment mentionné, le hacker américain a piraté plusieurs grandes entreprises telles que Yahoo!, Microsoft et The New York Times. De plus, il a joué un rôle clé dans l’affaire WikiLeaks en 2010, en aidant le gouvernement américain à identifier le lanceur d’alerte, Bradley Manning. Alors, le pirate informatique controversé a également été impliqué dans des actes de vandalisme informatique, ce qui a finalement conduit à son arrestation et à sa condamnation.

Les exploits du hacker ont eu un impact significatif sur l’industrie informatique. Son piratage a exposé les vulnérabilités de la sécurité informatique de grandes entreprises, ce qui a poussé ces entreprises à améliorer leurs systèmes de sécurité. Il a également mis en lumière les risques de la divulgation d’informations confidentielles, ce qui a conduit à une prise de conscience accrue de la sécurité des données.

Certains le considèrent comme un héros de l’industrie informatique pour avoir exposé les failles de sécurité de grandes entreprises. Cependant, il reste un personnage controversé dans ce domaine. D’autres le considèrent comme un traître. Pour avoir aidé le gouvernement américain à identifier Bradley Manning et pour avoir collaboré avec les autorités.

Il restera dans l’histoire de l’industrie informatique comme un hacker controversé. Son piratage a exposé les vulnérabilités des systèmes informatiques des grandes entreprises. Ce qui a conduit à une amélioration de la sécurité des données. Cependant, sa collaboration avec les autorités a soulevé des questions sur les limites de la liberté d’expression et de la confidentialité de l’information. En fin de compte, l’histoire d’Adrian Lamo est un rappel de l’importance de la sécurité des données et de l’éthique dans le domaine de la technologie.

Ah, le management bienveillant… Vous connaissez ? Non ? Eh bien. Pour commencer, c’est une approche de gestion et de management qui consiste à créer un environnement de travail favorable à la croissance personnelle et professionnelle des employés. En gros, c’est comme prendre soin de vos plantes d’intérieur. Mais au lieu d’arroser vos salariés tous les jours, vous leur offrez des opportunités de développement personnel et de stimulation intellectuelle.

Ce type de management est étroitement lié à la créativité au sein de votre entreprise. On vous explique pourquoi :

Tout d’abord, la créativité est essentielle dans le monde des affaires, nous sommes bien d’accord là dessus. Elle permet aux entreprises de trouver des solutions innovantes et aussi de se démarquer de la concurrence.

Dans les métiers créatifs, comme ceux du secteur de la communication elle est essentielle !

Mais comment stimuler la créativité de vos employés ? Eh bien, le management bienveillant peut être la réponse. Bien que l’on vous conseille fortement de mettre en place ce type de management pour la simple est bonne raison, qu’il est sensé être le seul et unique management.

Les leaders bienveillants permettent à leurs employés de s’épanouir et d’être plus créatifs dans leur travail. Et quand vos employés se sentent valorisés et appréciés pour leur travail. Ils ont tendance à être plus impliqués et engagés dans leur travail. Alors, cela peut conduire à des solutions innovantes et créatives qui pourraient avoir un impact significatif sur votre entreprise.

Un autre aspect important du management bienveillant est la communication. Les managers bienveillants encouragent une communication ouverte et honnête avec leurs employés, ce qui permet de créer un environnement de travail plus transparent. De plus, les employés sont plus susceptibles de partager leurs idées et leurs préoccupations lorsqu’ils ont confiance dans la réaction de leur manager. Les gestionnaires bienveillants prennent également le temps de fournir des commentaires constructifs et de reconnaître le travail de leurs employés. Et ça, c’est assez important car puisque vos employés se sentent écoutés et compris, ils sont plus susceptibles de s’engager dans le processus créatif.

Enfin, la confiance est un élément clé du management bienveillant. Les managers bienveillants font confiance à leurs employés pour prendre des décisions et accomplir leur travail de manière autonome. Les employés ont plus de liberté pour expérimenter et explorer de nouvelles idées lorsqu’ils se sentent soutenus et encouragés. Alors, cette confiance peut conduire à des solutions innovantes et créatives.

En résumé, le management bienveillant peut stimuler la créativité dans votre entreprise en créant un environnement de travail positif, en encourageant la communication, la confiance, la responsabilisation et l’autonomie.

Alors, si vous voulez que votre entreprise prospère et se démarque de la concurrence, n’hésitez pas à adopter une approche bienveillante de gestion des employés. Vos employés vous en seront reconnaissants !

Tout d’abord, le vishing est une forme de fraude qui consiste à utiliser la voix pour obtenir des informations personnelles et financières des victimes. Cette méthode peut être utilisée via un appel téléphonique. Voire même un message vocal, ou même via une application de messagerie instantanée.

De plus, les escrocs derrière le vishing utilisent souvent des tactiques de persuasion. Dans le but de convaincre leurs victimes de fournir leurs informations. Telles que des menaces, des promesses ou des manipulations émotionnelles.

Le vishing est apparu dans les années 1990 avec l’avènement de la technologie de reconnaissance vocale. Au départ, les escrocs utilisaient des systèmes automatisés pour effectuer des appels en série aux victimes potentielles. Mais avec l’évolution de la technologie, les méthodes de vishing sont devenues plus sophistiquées et plus difficiles à détecter.

Au fil du temps, les escrocs ont commencé à utiliser des techniques de persuasion plus avancées pour tromper les victimes. Les voleurs peuvent utiliser des logiciels pour masquer leur numéro de téléphone ou faire semblant d’être appelés d’une entreprise ou d’un service gouvernemental.

Malgré les efforts des gouvernements et des entreprises pour lutter contre le vishing. Il reste une menace sérieuse pour les consommateurs à travers le monde. Les victimes sont encouragées à être vigilantes et à prendre les mesures de sécurité appropriées pour protéger leurs données contre les escrocs de vishing.

Le vishing peut prendre plusieurs formes différentes. Par exemple, les fraudeurs peuvent prétendre être des représentants de banques, de services de cartes de crédit ou des services gouvernementaux. Afin de demander aux victimes de confirmer leurs informations personnelles ou financières en les contactant. Surtout ne divulguer aucune informations par téléphone !

D’ailleurs, les fraudeurs peuvent également utiliser des techniques d’ingénierie sociale pour inciter les victimes à installer des logiciels malveillants sur leurs ordinateurs ou téléphones. Ou les diriger vers des sites Web frauduleux pour saisir leurs informations.

Afin d’éviter d’être victime de vishing, nous vous conseillons de prendre les précautions suivantes :

Soyez méfiant des appels ou messages vocaux suspects. Par exemple, si vous recevez un appel ou un message vocal d’une entreprise ou d’un individu que vous ne connaissez pas. Ne donnez pas votre informations personnelles ou financières.

Ne cliquez pas sur des liens dans des messages vocaux ou des courriels suspects. En effet, les escrocs peuvent utiliser ces liens pour diriger les victimes vers des sites Web frauduleux qui ressemblent à des sites de banques, mais qui en réalité sont conçus pour voler vos informations.

Ne téléchargez pas de logiciels malveillants. Lorsque vous recevez un appel ou un message vocal vous demandant de télécharger un logiciel, ne le faites pas. Les escrocs peuvent utiliser ce logiciel pour accéder à vos informations personnelles et financières.

Aussi, contactez directement l’entreprise ou le service gouvernemental. Si vous recevez un appel ou un message vocal qui prétend être de votre banque ou d’un service gouvernemental. Contactez-les directement en utilisant un numéro de téléphone ou un site Web officiel que vous connaissez.

En conclusion, cette menace est devenue de plus en plus sophistiquée au fil des ans. Avec des escrocs utilisant des techniques de persuasion avancées pour tromper les victimes. Il est important de prendre les mesures de sécurité appropriées pour vous protéger contre les escrocs de vishings. Telles que la vigilance face aux appels ou messages vocaux suspects. La prudence lors du clic sur des liens dans des messages vocaux ou des courriels, et la non-installation de logiciels malveillants. En étant conscient de ce risque et en prenant les précautions nécessaires, les consommateurs peuvent minimiser les chances d’être victimes de vishing.

Le piratage Man-in-the-Middle (MITM) est une forme de piratage de sécurité informatique. Il vise à intercepter les communications entre deux parties. Il sert à voler des informations sensibles telles que des mots de passe, des informations bancaires et des données personnelles.

Le piratage « man-in-the-middle » (MitM) existe depuis l’apparition des premières communications réseau. Les premières formes de MitM ont été utilisées dans les années 1970 pour surveiller les communications militaires et diplomatiques. Mais avec le développement de l’Internet et de la technologie de l’information. Cette technique de piratage s’est étendue à tous les types de communications en ligne.

Le MITM est possible grâce à la mise en place d’un intermédiaire malveillant qui se place entre l’expéditeur et le destinataire d’un message. L’intermédiaire peut alors lire, modifier voire même bloquer les communications. Tout en faisant croire aux parties qu’elles communiquent directement entre elles. Alors que pas du tout ! Et avouons le, c’est effrayant ! Comment savoir que l’on se fait pirater alors qu’aucun indice n’est détectable au premier abord ?

Il existe plusieurs techniques utilisées pour réaliser un MitM. L’une des plus courantes est l’utilisation d’un réseau Wi-Fi public non sécurisé. Comme lorsque l’on mange dans un fast-food, il y a souvent un réseau gratuit et disponible à tous. Vous voyez de quoi il s’agit. À l’aide de ces réseaux, les pirates peuvent créer un point d’accès Wi-Fi malveillant qui ressemble à un réseau légitime. Et inciter les utilisateurs à se connecter à celui-ci. Une fois connecté, les pirates peuvent intercepter les communications et voler des informations sensibles. Alors, on ne sait pas vous, mais nous on ne se connecte plus au réseau gratuit !

Une autre technique courante est l’utilisation d’un logiciel malveillant sur l’ordinateur de la victime. Ce logiciel peut d’ailleurs s’installer via des techniques d’ingénierie sociale comme des courriels de phishing ou des téléchargements de logiciels malveillants. Une fois installé, le logiciel peut intercepter les communications en utilisant des techniques de « proxy » pour rediriger les données vers le pirate.

Il existe également des techniques plus avancées et complexes pour des amateurs. Par exemple il y a l’utilisation de certificats de sécurité falsifiés pour masquer l’interception des communications. Ces techniques ciblent souvent des entreprises ou des organisations, et servent pour espionner des activités commerciales ou gouvernementales.

Pour se protéger contre les attaques MITM, il est important d’utiliser des réseaux sécurisés lorsque cela est possible. Les réseaux Wi-Fi sécurisés utilisent des protocoles de sécurité tels que WPA2 pour chiffrer les communications. Ce qui rend difficile pour les pirates de les intercepter. Il est également important de ne pas se connecter à des réseaux Wi-Fi publics non sécurisés. Et de vérifier l’URL d’un site web pour vous assurer que vous vous connectez à une source légitime.

Il est également important de maintenir un bon niveau de sécurité sur votre ordinateur en utilisant un logiciel anti-virus. Et en étant vigilant lorsque vous ouvrez des courriels ou des téléchargements de logiciels.

Pour commencer, sachez que l’invention de Tim Berners Lee vous la connaissez très bien. Vous l’utilisez tous les jours et c’est tout simplement : le Web.

Effectivement, elle compte parmi les inventions les plus importantes du 20e siècle. Le Web a révolutionné le monde de l’information et de la technologie. Il a de plus ouvert plusieurs nouvelles voies, de nouveaux métiers et plus encore.

En premier lieu, son objectif était d’établir un outil à l’aide duquel les scientifiques pourraient partager facilement les données de leurs expériences.

Timothy Berners Lee est né à Londres, en Angleterre le 8 juin 1955. Ses deux parents ont travaillé sur le premier ordinateur commercial, le Ferranti Mark I. À cette époque, les ordinateurs fascinaient déjà Tim.

D’ailleurs, il va étudier la physique à l’université d’Oxford de 1973 à 1976. Il profite alors de ces années pour fabriquer son premier ordinateur à partir d’un microprocesseur Motorola 6800.

Puis, à la fin des années 1970, il a commencé à être consultant indépendant et a travaillé pour de nombreuses entreprises, dont le CERN où il a été ingénieur logiciel consultant de juin à décembre 1980.

En effet, au CERN, il a écrit un programme appelé «Inquire» pour son usage personnel. Il s’agissait d’un simple programme hypertexte qui a créé les bases conceptuelles du développement du web.

Ensuite, en 1989, il a rédigé une proposition pour un système de communication plus efficace au sein de l’organisation.

Le tout premier site Web au monde, Info.cern.ch, a été construit au CERN et mis en ligne le 6 août 1991. Le site fournissait alors des informations sur ce qu’était le World Wide Web et comment il pouvait être utilisé pour le partage d’informations.

Tout d’abord, Internet est un immense réseau d’ordinateurs connectés entre eux. Cependant, c’est le World Wide Web qui nous permet d’accéder facilement aux informations en nous les affichant de façon plus ludique.

De plus, le World Wide Web a permis à tout le monde d’avoir accès à Internet. Il connectait le monde afin qu’il soit plus facile de communiquer, d’obtenir des informations et de les échanger.

Notre prochain article parlera de Vinton G. Cerf, l’inventeur d’Internet.

Pour commencer, Vinton Cerf est un informaticien et ingénieur américain connu pour être l’un des « pères de l’Internet ». En collaboration avec Robert Kahn, Cerf a développé le protocole de transmission de données TCP/IP. Qui est à la base de la communication sur Internet.

De plus, Cerf est né en 1943 à New Haven, dans le Connecticut. Il a étudié l’informatique et la philosophie à l’Université Stanford, où il a obtenu son bachelor en 1965. Après avoir obtenu son doctorat en informatique à l’Université UCLA en 1972. Il a rejoint l’agence de recherche en défense ARPA, où il a travaillé sur le développement de l’Internet.

Aussi, en 1973, Cerf et Kahn ont commencé à travailler sur le développement de TCP/IP. Qui est devenu le protocole de communication standard sur Internet. Leur travail a permis de créer une infrastructure de communication capable de relier des ordinateurs situés dans des réseaux différents. Permettant ainsi la création de ce que l’on connaît aujourd’hui sous le nom d’Internet.

Ensuite, Cerf a continué à travailler sur le développement et l’amélioration de l’Internet. En 2005, il est nommé vice-président et chief Internet evangelist pour Google. Où il a travaillé sur l’expansion de l’accès à Internet dans le monde entier.

Deuxièmement, en plus de son travail sur l’Internet, Cerf s’implique dans de nombreux projets et initiatives liés à l’informatique ou à la technologie.

Mais aussi, il a été membre de nombreuses organisations et comités de direction, notamment l’Internet Society, le Computer Science and Telecommunications Board et le Advanced Research Projects Agency.

D’ailleurs, Cerf a reçu de nombreux prix et distinctions pour son travail, y compris le National Medal of Technology, le Presidential Medal of Freedom et le Prix Turing. En 2004, il a été élu Fellow de l’Institut national d’arts et de sciences, et en 2017, il a été intronisé au National Inventors Hall of Fame.

En résumé, Vint Cerf est un informaticien et ingénieur de renom connu pour avoir contribué de manière significative au développement de l’Internet. Sa collaboration avec Robert Kahn a permis la création d’un protocole de communication standard qui a joué un rôle crucial dans la création de l’Internet tel que nous le connaissons aujourd’hui.

Vous pouvez découvrir notre article sur le fondateur du web, Tim Berners Lee.

À sa naissance, Internet ne nous permettait pas encore de réaliser nos achats en ligne. Aujourd’hui commander des articles sur des sites d’e-commerces est un mécanisme bien ancré dans notre vie quotidienne. Mais saviez-vous qu’il y a une rumeur, voire même une légende existante autour du tout premier article acheté en ligne. À votre avis, de quoi s’agit-il ?

Beaucoup croient que le premier achat en ligne fut du cannabis. Effectivement, la « légende » voudrait qu’en 1971, des étudiants de l’université de Stanford aient acheté de la marijuana à des étudiants du MIT. Cependant, il faut savoir que les deux parties ont surtout communiqué, mais ils n’ont pas réalisé la transaction. Ils ont donc fixé un lieu de rendez-vous afin de payer le tout. Nous ne pouvons pas tellement parler d’achat sur internet.

Certains pensent que le premier achat d’internet viendrait d’une Britannique, à l’époque âgée de 74 ans, qui, en 1984, aurait utilisé une technologie appelée Vidéotex (une télévision connectée à une ligne téléphonique) pour simplement faire ses courses.

Mais ce n’était pas vraiment de l’e-commerce puisque le Vidéotex n’a servi qu’à passer une commande que l’on aurait très bien pu passer par téléphone. Les courses ne furent payées, en liquide, qu’au moment où elles ont été livrées.

C’est en 1994 que le tout premier achat en e-commerce aurait eu lieu, juste après la création du web et plus exactement au mois d’août.

Un Américain du nom de Dan Kohn avait lancé un site web appelé Net Market et sa première vente fut un CD de Sting (pour être tout à fait précis, il s’agissait de l’album Ten Summoner’s Tales).

L’album coûtait environ 13 dollars, le paiement s’est fait en ligne, via un moyen sécurisé.

Par la suite, en 1994, la compagnie Pizza Hut a aussi commencé à vendre leurs produits en ligne. C’est pourquoi, on croit parfois que la première chose vraiment vendue sur internet fut une pizza.